Gumblar Attack در اصل ترکیبی از اسکریپت های سوء استفاده و بدافزارهایی است که به طور جمعی برای آلوده شدن و گسترش کار می کنند. نام Gumblar به این حمله داده شد زیرا اولین سری بدافزارها از نام دامنه چینی gumblar.cn بارگیری شد که روی سروری مستقر در انگلستان قرار داشت. سپس مهاجم به نام دامنه دیگری martuz.cn نقل مکان کرد و حملات مخرب را از آنجا آغاز کرد. به در حال حاضر چندین دامنه میزبان این بدافزار هستند – حدود ۱۵۰۰و بیشتر ، که بسیاری از آنها خود قربانیان بی گناهی هستند.

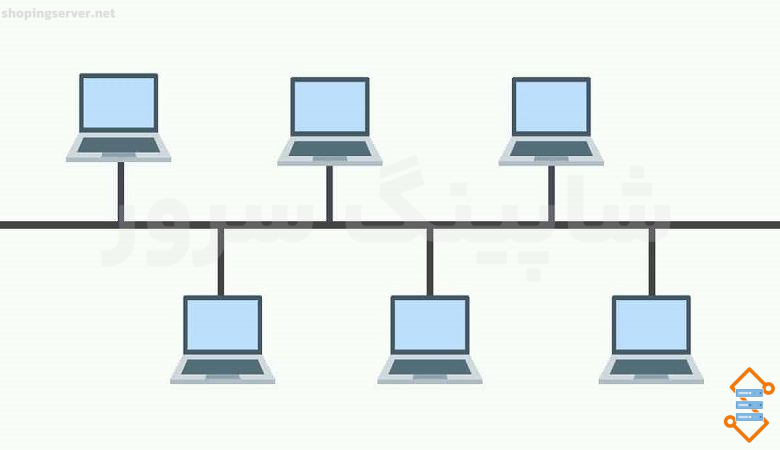

Gumblar نوعی حمله تزریق کد است که در آن هکر کدهای مخرب را در پرونده های وب سایت قربانی معرفی می کند. این حمله زمانی اتفاق می افتد که رایانه مالک یا مدیر وب سایت به خطر افتاده و پس از دسترسی به اطلاعات ورود به سیستم ftp ، برای بارگذاری محتوای مخرب در سرور میزبانی وب سایت خود استفاده می شود. کد مخرب در فایل های html ، PHP و Javascript روی سرور وب جاسازی شده است. بنابراین ، هر کسی که از وب سایت بازدید می کند در معرض خطر حمله قرار می گیرد.

چرا تشخیص و حذف Gumblar Attack دشوار است؟

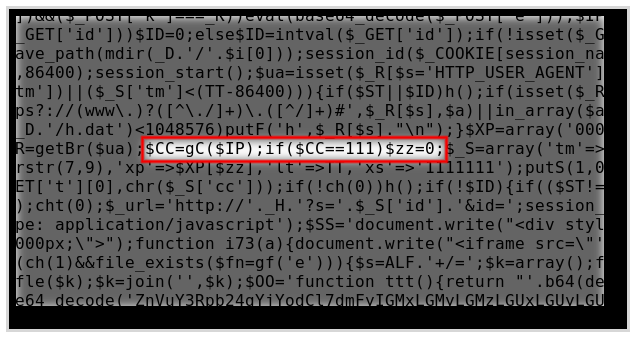

مکانیزم پنهان کاری منحصر به فرد Gumblar Attack این است که اسکریپت مخربی که در صفحات وب جاسازی شده است مبهم است. مبهم سازی تشخیص و تجزیه و تحلیل بدافزار را برای ابزارهای امنیتی یا برنامه های ضد ویروس دشوار می کند. علاوه بر این ، مهاجم جاوا اسکریپت مبهم را به صورت پویا ایجاد می کند ، بنابراین یک اسکریپت متفاوت در هر صفحه آلوده وب سایت قربانی جاسازی می کند.

اسکریپت نه تنها از سایتی به سایت دیگر متفاوت است بلکه از صفحه ای به صفحه دیگر در همان سایت نیز متفاوت است ، اگرچه همه آنها نتیجه یکسانی را ارائه می دهند. از آنجایی که هر اسکریپت جاسازی شده متفاوت است ، برای نرم افزارهای ضد بدافزار دشوار است.

امروزه وب سایتهای زیادی وجود داشته، که هدف Gumblar attack قرار گرفتند. ما بررسیهایی را بر روی این روش از نفوذ انجام دادهایم، در اینجا به نتایج آن اشاره خواهد شد: