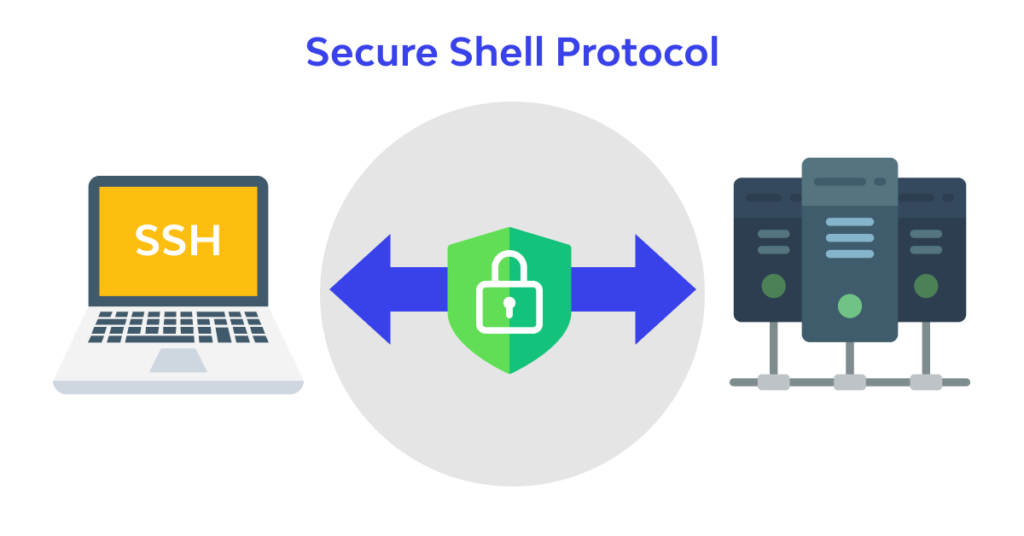

Secure Shell یا به اختصار اساساچ (به انگلیسی: SSH) یک پروتکل اینترنتی است که امکان تبادل اطلاعات با استفاده از یک کانال امن را بین دو دستگاه متصل در شبکه ایجاد میکند. دو نسخه اصلی این پروتکل به نامهای SSH1 یا SSH-1 و SSH2 یا SSH-2 شناخته میشود. در ابتدا بر روی سیستمهای مبتنی بر یونیکس و لینوکس برای دسترسی به حسابهای پوسته استفاده شد، اساساچ جایگزنی برای تلنت و سایر پوستههای ارتباط از راه دور غیر امن ایجاد شدهاست.

به عنوان یک تعریف بسیار ساده میتوان SSH را اینگونه بیان کرد که SSH یک روش قدرتمند و پر استفاده و البته نرمافزاری است که برای دستیابی به امنیت شبکه طراحی شدهاست؛ هربار که دادهای از طرف کامپیوتر به شبکه فرستاده میشود، به صورت خودکار توسط SSH رمزنگاری میشود.

هنگامی که داده به مقصد خود میرسد به صورت خودکار رمزگشایی میشود. نتیجهای که خواهد داشت کدگذاری نامرئی خواهد بود. بدین صورت کاربران نهایی درگیر پروسه کدگذاری و کدگشایی نخواهند شد و از ارتباط امن خود میتوانند به خوبی استفاده کنند. امنیت سیستم کدگذاری SSH با استفاده از الگوریتمهای پیچیده و مدرن تضمین میشود. تا آنجا که امروزه در سیستمهای حیاتی و بسیار حساس از این سیستم استفاده میشود. به صورت معمول محصولاتی که از SSH استفاده میکنند از دو بخش کارخواه و کارساز (کلاینت/سرور) تشکیل میشوند. کارخواه با استفاده از تنظیمات کارساز مربوط به آن وصل میشوند و کارساز وظیفه تأیید هویت و قبول یا رد ارتباط را به عهده دارد.

تشابه نام Secure Shell با محیطهایی مانند Bourne shell یا C Shell نشان دهنده این نیست که SSH نیز محیطی است که وظیفه تفسیر فرامین برای سیستمعامل را بر عهده دارد.

با اینکه SSH تمامی مشکلات را حل نخواهد کرد، اما در مورد بسیاری از موارد میتواند راه حل مناسبی باشد. برخی از این موارد عبارتند از:

- یک پروتکل کارخواه/کارساز امن برای کدگذاری و انتقال دادهها در شبکه.

- تعیین هویت کاربران به وسیله کلمه عبور، host , public key یا استفاده از Kerberos,PGP یا PAM

- قابلیت امن کردن برنامههای نا امن شبکه مانند Telnet ,FTP و در کل هر برنامه های که بر اساس پروتکل TCP/IP بنا شدهاست.

- بدون هیچ تغییر در استفاده کاربر نهایی (End User) پیاده شده و قابلیت پیادهسازی بر روی بیشتر سیستم عاملها را دارد.

میزبان های وب و دسترسی SSH

SSH یک ابزار ضروری در میزبانی وب است، اگرچه ممکن است برای استفاده از تمام قابلیت های رابط خط فرمان به دانش فنی نیاز داشته باشید. میتوانید از آن برای ایجاد پشتیبانگیری، انتقال فایلها، و انجام عملیات فایل مانند کپی، چسباندن یا جابجایی فایلها در سرور استفاده کنید. با مجوزهای مناسب، کاربران می توانند دستورات مختلفی را روی یک میزبان راه دور اجرا کنند، از جمله اسکریپت های shell و bash. SSH ابزارهایی را برای مدیریت موثر سرورها از طریق یک اتصال ایمن و از راه دور به کاربران می دهد.

پروتکل انتقال امن فایل (SFTP) از اتصال SSH در ترکیب با FTP برای انتقال ایمن فایل ها استفاده می کند. این لایه امنیتی اضافی تمام انتقال داده ها را خصوصی و رمزگذاری شده نگه می دارد.

چگونه از SSH استفاده کنیم؟

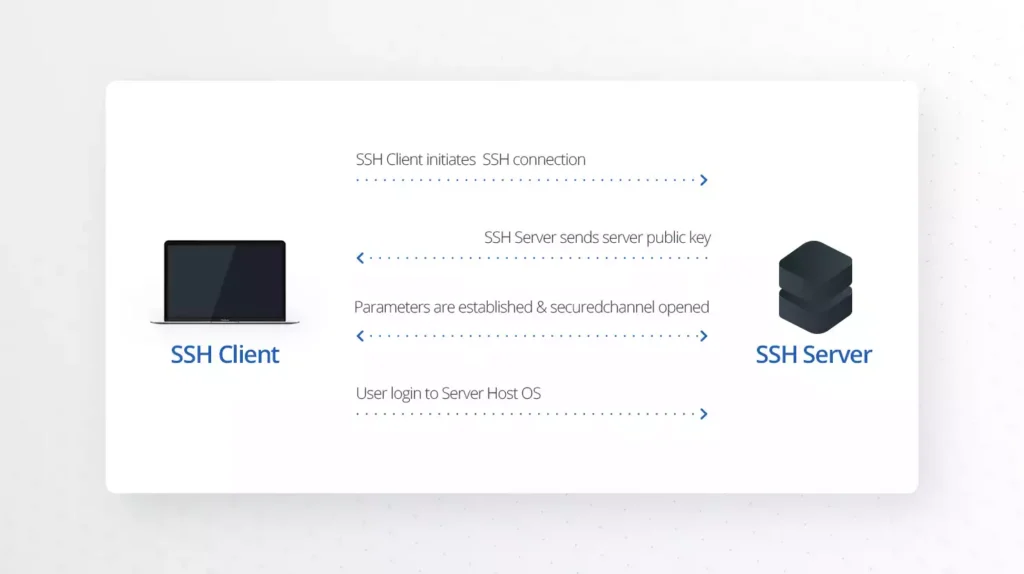

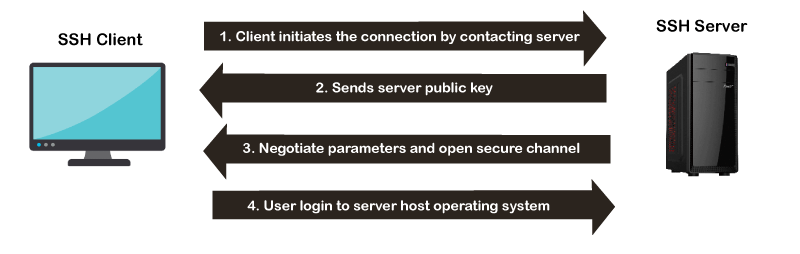

استفاده از SSH با یک کلاینت SSH مانند PuTTY (ویندوز) یا OpenSSH (سیستم های لینوکس) شروع می شود که با سرور ارتباط برقرار می کند. در مرحله بعد، کاربران آدرس IP یا نام میزبان و شماره پورت دستگاه راه دور را همراه با اعتبار کاربری مانند نام کاربری و رمز عبور یا کلید عمومی وارد می کنند. سرور راه دور دیمونی را اجرا می کند که یک پورت خاص را برای درخواست های اتصال مشتری ورودی نظارت می کند. در نهایت، در صورت صحیح بودن اعتبار کاربر، یک جلسه SSH جدید ایجاد می شود.

با استفاده از یک کلاینت مبتنی بر خط فرمان مانند OpenSSH، کاربران SSH را اجرا می کنند و با استفاده از نام کاربری خود و آدرس IP و پورت رایانه راه دور درخواست اتصال می کنند:

ssh username@ip_address -p 22

مشتری و سرور اطلاعات شناسایی را مبادله می کنند و رمز عبور یا کلید عمومی را درخواست می کنند. پس از وارد کردن رمز عبور، در صورت صحیح بودن اطلاعات کاربری، جلسه SSH شروع می شود.

ssh username@ip_address -p 22

SSH چگونه کار می کند و چه زمانی از SSH استفاده کنیم؟

SSH یک ابزار ارزشمند برای مدیریت فایل ها و سرورها از راه دور است، اما سودمندی آن به همین جا ختم نمی شود. با دسترسی SSH و مجوزهای صحیح، می توانید سیستم عامل (OS) میزبان راه دور را با دستورات و اسکریپت هایی که از طریق پوسته راه دور اجرا می شوند، کاملاً کنترل کنید. برای مثال، میتوانید بار سرور و برنامه را مشاهده و نظارت کنید، از آن برای ایجاد تغییرات انبوه در فایلها استفاده کنید، یا از هر دستور پوسته دیگری به همان روشی که در یک ماشین محلی استفاده میکنید استفاده کنید.

دسترسی SSH همچنین فرصتی عالی برای نصب رابط خط فرمان وردپرس (WP CLI) ارائه می دهد. این ابزار به شما امکان می دهد بدون مرورگر وب یا داشبورد آشنای وردپرس با وردپرس کار کنید. با استفاده از SSH، می توانید اعتبار کاربری را به همراه هر دستور WP CLI روی یک سرور راه دور ارسال کنید.

شروع کار با WP CLI ساده است و فقط چند خط در ترمینال برای نصب آن وجود دارد. پس از اتصال از طریق SSH به WP CLI، دسترسی سریع و ایمن به تمام فایلها و دایرکتوریها در نصب وردپرس خواهید داشت.

این یک روش کارآمد برای انجام یا حتی خودکار کردن وظایف خاص مانند:

- به روز رسانی های اصلی

- مدیریت پلاگین ها و تم ها

- پشتیبان گیری از XML و پایگاه داده ایجاد کنید

- در چندین فایل یا پایگاه داده پیدا و جایگزین کنید

- تغییر مجوز برای کاربران، فایل ها، دایرکتوری ها و غیره

نظرات را تعدیل کنید - WP Cron jobs

WP CLI همچنین یک ابزار قدرتمند برای کار با WooCommerce است. شما می توانید محصولات انبوه یا لیستی از سفارشات و مشتریان ایجاد کنید، عضویت های WooCommerce و بسیاری موارد دیگر را مدیریت کنید. از آن برای تکمیل هر کاری که معمولاً از داشبورد وردپرس استفاده میکنید، استفاده کنید و از رابط کاربری ساده و صرفهجویی در زمان این ابزار سودمند بهره ببرید.

آیا باید از خط فرمان استفاده کنم؟

خیر، بسیاری از برنامه های بسیار خوب با رابط های گرافیکی مانند WinSCP برای ویندوز و Cyberduck برای Mac OS X وجود دارد. لطفاً برای اطلاعات بیشتر به راهنمای دسترسی سیستم عامل خود (ویندوز، مک او اس ایکس و لینوکس) مراجعه کنید.

چرا Research Data Services SSH را انتخاب کرد؟

SSH ما را قادر می سازد تا سرویسی با دسترسی رمزگذاری شده برای گسترده ترین طیف سیستم عامل ها (Windows XP-10، Max OS X و Linux) ارائه دهیم. اگر ما درایوهای تحت شبکه ویندوز (که از پروتکل ارتباطی SMB/CIFS استفاده می کنند) ارائه دهیم، این امکان پذیر نخواهد بود. SSH قابل اعتماد و امن است و به همین دلیل اغلب در جامعه محاسبات با عملکرد بالا استفاده می شود.)))

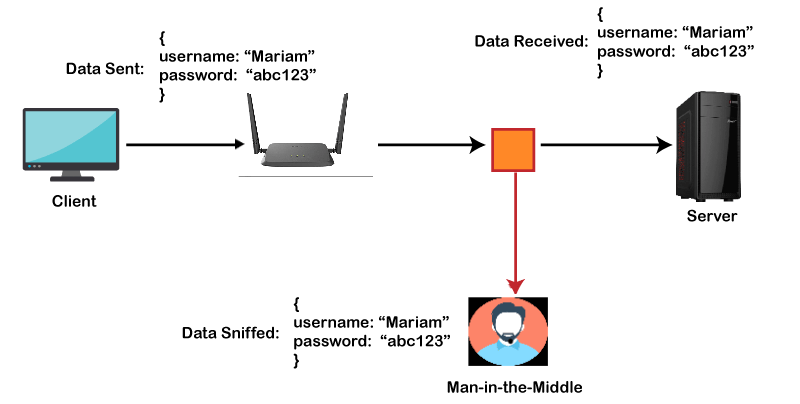

قبل از SSH:

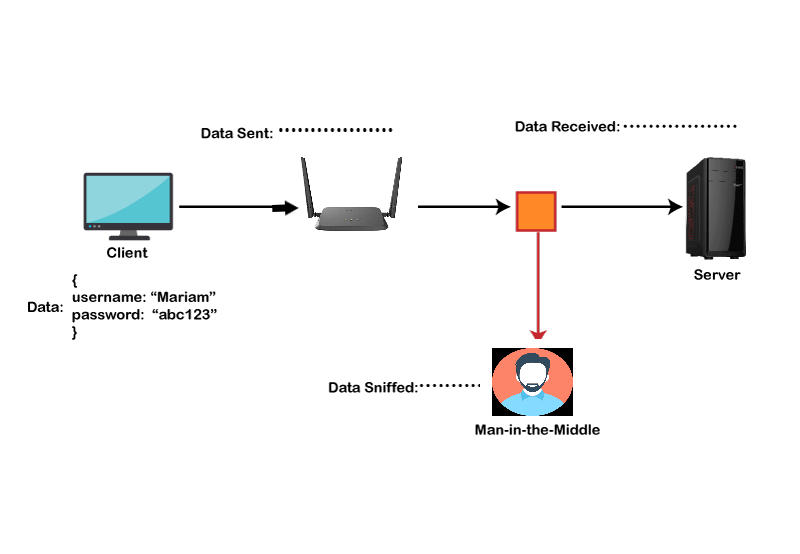

بعد از SSH:

تاریخچه پروتکل SSH

۳ نسخه SSH وجود دارد که در زیر آورده شده است:

- نسخه ۱٫x: اولین نسخه SSH در سال ۱۹۹۵ راه اندازی شد و توسط Tatu Ylönen که محقق دانشگاه فناوری هلسینکی فنلاند بود طراحی شد. به SSH-1 معروف بود. در این نسخه چندین مشکل وجود داشت و از این رو مستهلک شد.

- نسخه ۲٫x: نسخه دوم با نام SSH-2، نسخه فعلی پروتکل SSH شناخته می شود. در سال ۲۰۰۶، توسط کارگروه مهندسی اینترنت (IETF) به عنوان مشخصات آهنگ استاندارد انتخاب شد. این نسخه با پروتکل SSH-1 سازگار نیست. در مقایسه با SSH-1 از ویژگی های امنیتی بهتری برخوردار است.

نسخه ۱٫۹۹: نسخه ۱٫۹۹ به عنوان نسخه اولیه ۲٫۱ مشخص شده است. این نسخه واقعی نیست، بلکه راهی برای شناسایی سازگاری به عقب است.

معماری پروتکل SSH

معماری SSH از سه لایه به خوبی جدا شده تشکیل شده است. این لایه ها عبارتند از:

- لایه حمل و نقل

- لایه احراز هویت کاربر

- لایه اتصال

معماری پروتکل SSH یک معماری باز است. از این رو انعطاف پذیری زیادی را فراهم می کند و استفاده از SSH را برای بسیاری از اهداف دیگر به جای تنها یک پوسته امن امکان پذیر می کند. در معماری، لایه انتقال شبیه به امنیت لایه انتقال (TLS) است. User-Authentication لایه را میتوان با روشهای احراز هویت سفارشی استفاده کرد، و لایه اتصال اجازه میدهد جلسات ثانویه مختلف را در یک اتصال SSH واحد چندگانه کند.

لایه حمل و نقل

لایه انتقال لایه بالایی مجموعه پروتکل TCP/IP است. برای SSH-2، این لایه مسئول تبادل کلید اولیه، احراز هویت سرور، راه اندازی رمزگذاری، فشرده سازی و تأیید یکپارچگی است. این به عنوان یک رابط برای ارسال و دریافت بسته های متن ساده با اندازه های تا ۳۲، ۷۶۸ بایت عمل می کند.

لایه احراز هویت کاربر

همانطور که از نام آن پیداست، لایه احراز هویت کاربر مسئول احراز هویت مشتری است و روش های احراز هویت مختلفی را ارائه می دهد. احراز هویت در سمت مشتری انجام می شود. از این رو هنگامی که یک اعلان برای یک رمز عبور رخ می دهد، معمولا برای یک سرویس گیرنده SSH به جای یک سرور، و سرور به این احراز هویت پاسخ می دهد.

این لایه شامل روش های مختلف احراز هویت است. این روش ها عبارتند از:

رمز عبور:

احراز هویت رمز عبور یک راه ساده برای احراز هویت است. این شامل قابلیت تغییر رمز عبور برای دسترسی آسان است. اما همه برنامه ها از آن استفاده نمی کنند.

کلید عمومی:

کلید عمومی یک روش احراز هویت مبتنی بر کلید عمومی است که از جفتهای کلید DSA، ECDSA یا RSA پشتیبانی میکند.

Keyboard-Interactive

یکی از روش های همه کاره احراز هویت است. در این حالت، سرور یک اعلان برای وارد کردن اطلاعات ارسال می کند و مشتری آن را با پاسخ های کلید شده توسط کاربر ارسال می کند. برای ارائه رمز عبور یکبار مصرف یا احراز هویت OTP استفاده می شود.

GSSAPI:

در این روش، احراز هویت توسط روشهای خارجی مانند Kerberos 5 یا NTLM انجام میشود که قابلیت Single sign-on را برای جلسات SSH فراهم میکند.

لایه اتصال

لایه اتصال کانال های مختلفی را تعریف می کند که از طریق آنها خدمات SSH ارائه می شود. مفهوم کانال ها، درخواست های کانال و درخواست های جهانی را تعریف می کند. یک اتصال SSH می تواند کانال های مختلف را به طور همزمان میزبانی کند و همچنین می تواند داده ها را در هر دو جهت به طور همزمان انتقال دهد. درخواست های کانال در لایه اتصال برای انتقال داده های خاص کانال خارج از باند، به عنوان مثال، اندازه تغییر یافته یک پنجره ترمینال یا کد خروج از یک فرآیند سمت سرور استفاده می شود.

انواع کانال استاندارد لایه اتصال عبارتند از:

- shell: برای پوسته های ترمینال، SFTP و درخواست های exec استفاده می شود.

- direct-tcpip: برای اتصالات ارسال شده از سرویس گیرنده به سرور استفاده می شود.

- forwarded-tcpip: برای اتصالات ارسال شده از سرور به مشتری استفاده می شود.

چه چیزی را می توان با پروتکل SSH منتقل کرد؟

پروتکل SSH می تواند موارد زیر را انتقال دهد:

- داده ها

- متن

- دستورات

- فایل ها

فایل ها با استفاده از پروتکل SFTP (پروتکل انتقال فایل امن)، نسخه رمزگذاری شده FTP که امنیت را برای جلوگیری از هر گونه تهدیدی فراهم می کند، منتقل می شوند.

نتیجه گیری

پروتکل SSH بهعنوان یکی از ابزارهای حیاتی در دنیای مدیریت سیستمها و ارتباطات امن، نقش بیبدیلی در تضمین امنیت اطلاعات در بستر شبکه ایفا میکند. با بهرهگیری از الگوریتمهای رمزنگاری پیشرفته، SSH امکان تبادل دادهها، اجرای دستورات، و مدیریت سرورها از راه دور را بهصورتی کاملاً ایمن و قابل اعتماد فراهم میسازد.

معماری چندلایهای آن، انعطافپذیری بالا و تطبیقپذیری گسترده با نیازهای گوناگون کاربران را تضمین میکند. این پروتکل نهتنها جایگزینی امن برای ابزارهایی مانند Telnet و FTP است، بلکه در ابزارهای مدرن مانند WP-CLI نیز نقشی اساسی ایفا میکند. با توجه به توانمندیهای فراگیر SSH در انتقال دادهها، اجرای اسکریپتها، و مدیریت فایلها، استفاده از آن بهعنوان یک استاندارد جهانی در محیطهای حساس، ضروری و غیرقابل اجتناب به نظر میرسد.