پروتکل ریموت دسکتاپ (RDP) یک پروتکل اختصاصی است که توسط مایکروسافت توسعه یافته است که یک رابط گرافیکی برای اتصال به رایانه دیگر از طریق اتصال شبکه فراهم می کند.

کاربر از نرم افزار مشتری RDP استفاده می کند، در حالی که کامپیوتر دیگر باید نرم افزار سرور RDP را اجرا کند.

کلاینتها برای اکثر نسخههای Microsoft Windows (از جمله Windows Mobile، اما پشتیبانی به پایان رسیده است)، لینوکس (به عنوان مثال، Remmina)، یونیکس، macOS، iOS، Android و سایر سیستمعاملها وجود دارد.

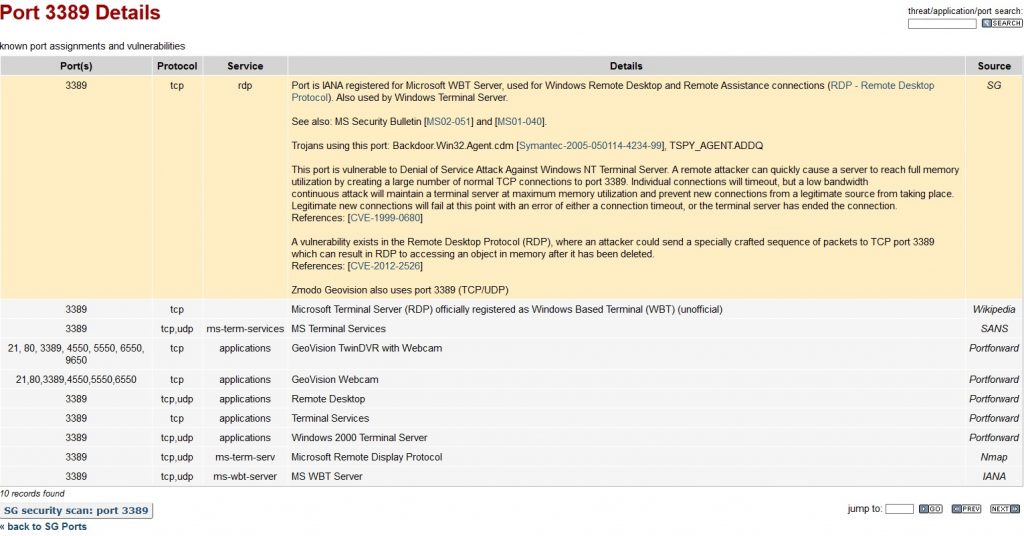

سرور به طور پیش فرض به پورت TCP 3389 و پورت UDP 3389 گوش می دهد.

مایکروسافت در حال حاضر به نرم افزار سرویس گیرنده رسمی RDP خود به عنوان Remote Desktop Connection، که قبلاً Terminal Services Client بود، اشاره می کند.

این پروتکل توسعه ای از پروتکل اشتراک برنامه ITU-T T.128 است. مایکروسافت برخی از مشخصات را در وب سایت خود قرار داد.

پورت ۳۳۸۹ چیست؟

همانطور که بحث شد، هر دو سرویس از پورت TCP 3389 استفاده می کنند. این دو سرویس مشابه دسترسی به کامپیوترهای راه دور را برای اهداف مختلف فراهم می کنند.

پرسنل پشتیبانی در درجه اول از کمک از راه دور برای کمک به کاربران در حل مشکلات رایانه استفاده می کنند.

دسکتاپ از راه دور یا RDP، کاربران را قادر می سازد از راه دور به یک ماشین فیزیکی دسترسی دهند و اغلب برای اجازه دادن به کارمندان برای تعامل با رایانه های کاری خود از خانه استفاده می شود.

اطلاعات دقیق تر در مورد RDP را می توان در مقاله “پروتکل دسکتاپ” سازمان یافت.

پورت ۳۳۸۹ برای چه مواردی استفاده می شود؟

پورت ۳۳۸۹ برای دسترسی کاربران به رایانه های راه دور استفاده می شود. در حالی که در بیشتر موارد، این دسترسی مشروع و مورد تایید صاحب ماشین فیزیکی است.

همچنین آسیب پذیری های پورت ۳۳۸۹ وجود دارد که محدودیت دسترسی را حیاتی می کند. فقط کاربران مجاز باید بتوانند پورت ۳۳۸۹ را درخواست کنند و احتمال حمله با استفاده از پورت به عنوان دروازه منابع محاسباتی سازمانی را از بین ببرند.

خطرات امنیتی پورت ۳۳۸۹ چیست؟

آسیبپذیریهای پورت ۳۳۸۹ خطرات و عوارض تضمین دسترسی از راه دور ایمن را نشان میدهند، زیرا میتوانند پنجرهای باز باشند که از طریق آن هکرها میتوانند سیستمهای شما را به خطر بیاندازند.

چندین روش آسیبپذیریهای پورت ۳۳۸۹ را برای محافظت از یک محیط محاسباتی برطرف میکنند:

- برای مسدود کردن پورت ۳۳۸۹ با اجرای تونل ایمن می توان یک اقدام را انجام داد.

- فایروال ها را نیز می توان طوری پیکربندی کرد که اجازه دسترسی به پورت ۳۳۸۹ را فقط از طریق یک لیست طراحی شده از آدرس های IP ایمن می دهد.

- متأسفانه، این روش دفاعی می تواند توسط هکرهایی که رایانه ای را در لیست امن ربوده و از آن به عنوان پلتفرم خود برای حمله استفاده کرده اند، خنثی شود.

پروتکل دسکتاپ از راه دور (RDP) یک پروتکل اختصاصی است که توسط مایکروسافت توسعه یافته است.

یک رابط گرافیکی برای اتصال به رایانه دیگر از طریق اتصال شبکه فراهم می کند.

کاربر از نرم افزار مشتری RDP استفاده می کند، در حالی که کامپیوتر دیگر باید نرم افزار سرور RDP را اجرا کند.

کلاینتها برای اکثر نسخههای Microsoft Windows (از جمله Windows Mobile، اما پشتیبانی به پایان رسیده است)، لینوکس (به عنوان مثال، Remmina)، یونیکس، macOS، iOS، Android و سایر سیستمعاملها وجود دارد.

سرور به طور پیش فرض به پورت TCP 3389 و پورت UDP 3389 گوش می دهد.

مایکروسافت در حال حاضر به نرم افزار سرویس گیرنده رسمی RDP خود به عنوان Remote Desktop Connection، که قبلاً Terminal Services Client بود، اشاره می کند.

این پروتکل توسعه ای از پروتکل اشتراک برنامه ITU-T T.128 است. مایکروسافت برخی از مشخصات را در وب سایت خود قرار داده است.

پورت ۳۳۸۹ چیست؟

همانطور که در مقاله ما “Remote Assistance and Remote Desktop از چه پورتی استفاده می کند؟” همانطور که بحث شد، هر دو سرویس از پورت TCP 3389 استفاده می کنند. این دو سرویس مشابه دسترسی به کامپیوترهای راه دور را برای اهداف مختلف فراهم می کنند.

پرسنل پشتیبانی در درجه اول از کمک از راه دور برای کمک به کاربران در حل مشکلات رایانه استفاده می کنند.

دسکتاپ از راه دور یا RDP، کاربران را قادر می سازد از راه دور به یک ماشین فیزیکی دسترسی داشته باشند و اغلب برای اجازه دادن به کارمندان برای تعامل با رایانه های کاری خود از خانه استفاده می شود.

پورت ۳۳۸۹ برای چه مواردی استفاده می شود؟

پورت ۳۳۸۹ برای دسترسی کاربران به رایانه های راه دور استفاده می شود. در حالی که در بیشتر موارد، این دسترسی مشروع و مورد تایید صاحب ماشین فیزیکی است.

همچنین آسیب پذیری های پورت ۳۳۸۹ وجود دارد که محدودیت دسترسی را حیاتی می کند. فقط کاربران مجاز باید بتوانند پورت ۳۳۸۹ را درخواست کنند و احتمال حمله با استفاده از پورت به عنوان دروازه منابع محاسباتی سازمانی را از بین ببرند.

خطرات امنیتی پورت ۳۳۸۹ چیست؟

آسیبپذیریهای پورت ۳۳۸۹ خطرات و عوارض تضمین دسترسی از راه دور ایمن را نشان میدهند، زیرا میتوانند پنجرهای باز باشند که از طریق آن هکرها میتوانند سیستمهای شما را به خطر بیاندازند.

چندین روش آسیبپذیریهای پورت ۳۳۸۹ را برای محافظت از یک محیط محاسباتی برطرف میکنند:

- برای مسدود کردن پورت ۳۳۸۹ با اجرای تونل ایمن می توان یک اقدام را انجام داد.

- فایروال ها را نیز می توان طوری پیکربندی کرد که اجازه دسترسی به پورت ۳۳۸۹ را فقط از طریق یک لیست طراحی شده از آدرس های IP ایمن می دهد.

- متأسفانه، این روش دفاعی می تواند توسط هکرهایی که رایانه ای را در لیست امن ربوده و از آن به عنوان پلتفرم خود برای حمله استفاده کرده اند، خنثی شود.

یادداشت:

شماره پورت در شبکه های کامپیوتری نشان دهنده نقاط پایانی ارتباط است.

پورت ها اعداد صحیح ۱۶ بیتی بدون علامت (۰-۶۵۵۳۵) هستند که فرآیند یا سرویس شبکه خاصی را شناسایی می کنند.

IANA مسئول منابع پروتکل اینترنت، از جمله ثبت شماره پورت های رایج برای سرویس های اینترنتی معروف است:

- خوب، پورت های شناخته شده: ۰ تا ۱۰۲۳٫

- پورت های ثبت شده: ۱۰۲۴ تا ۴۹۱۵۱٫

- پویا/خصوصی: ۴۹۱۵۲ تا ۶۵۵۳۵٫

پورت های TCP از پروتکل کنترل انتقال، رایج ترین پروتکل مورد استفاده در اینترنت و هر شبکه TCP/IP استفاده می کنند. TCP دو هاست را قادر می سازد تا ارتباط برقرار کرده و جریان های داده را مبادله کنند.

خوب، TCP تحویل داده ها را تضمین می کند و بسته ها به همان ترتیبی که ارسال شده اند تحویل داده می شوند. ارتباط/تحویل تضمینی تفاوت اصلی بین TCP و UDP است.

پورت های UDP از پروتکل Datagram استفاده می کنند. مانند TCP، UDP در ترکیب با IP (پروتکل اینترنت) استفاده می شود و انتقال دیتاگرام از یک کامپیوتر به برنامه های کاربردی روی کامپیوتر دیگر را تسهیل می کند، اما برخلاف TCP، UDP بدون اتصال است و ارتباط قابل اعتماد را تضمین نمی کند. این به برنامه ای بستگی دارد که پیام را دریافت کرده است تا هر گونه خطا را پردازش کند و تحویل صحیح را تأیید کند.

UDP اغلب با برنامههای حساس witnation، مانند پخش صدا/تصویر و بازی بلادرنگ استفاده میشود، جایی که رها کردن برخی بستهها به انتظار برای دادههای تاخیری ترجیح داده میشود.

هنگام عیبیابی پورتهای باز ناشناخته، یافتن دقیقاً چه سرویسها/فرآیندهایی به آنها گوش میدهند مفید است.

این را می توان در خط فرمان ویندوز و انواع لینوکس با استفاده از دستور “netstat -aon” انجام داد. همچنین توصیه میکنیم چندین اسکن ضد ویروس/ضد بدافزار را اجرا کنید تا احتمال وجود نرمافزارهای مخرب فعال را رد کنید.

Security Primer – Remote Desktop Protocol 3389

پروتکل دسکتاپ از راه دور (RDP) یک پروتکل اختصاصی مایکروسافت است که اتصال از راه دور را به رایانه های دیگر، معمولاً از طریق پورت TCP 3389، فعال می کند. این پروتکل دسترسی به شبکه را برای کاربر مخفی از طریق یک کانال رمزگذاری شده فراهم می کند.

مدیران شبکه از RDP برای تشخیص مشکلات، ورود به سرورها و انجام سایر اقدامات از راه دور استفاده می کنند. کاربران راه دور از RDP برای ورود به شبکه سازمان برای دسترسی به ایمیل و فایل ها استفاده می کنند.

بازیگران تهدید سایبری (CTA) از پورت های RDP با پیکربندی نادرست باز به اینترنت برای دسترسی به شبکه استفاده می کنند. سپس میتوانند به صورت جانبی در سراسر شبکه حرکت کنند، امتیازات را افزایش دهند، به اطلاعات حساس دسترسی پیدا کرده و از آن استخراج کنند، اعتبارنامهها را جمعآوری کنند یا بدافزارهای مختلف را مستقر کنند.

این بردار حمله محبوب به CTAها اجازه می دهد تا مشخصات پایینی داشته باشند زیرا از یک سرویس شبکه قانونی استفاده می کنند و عملکردی مشابه هر کاربر راه دور دیگر را ارائه می دهند.

CTAها از ابزارهایی مانند موتور جستجوی Shodan برای اسکن اینترنت برای یافتن پورتهای RDP باز استفاده میکنند و سپس از تکنیکهای رمز عبور brute-force برای دسترسی به شبکههای آسیبپذیر استفاده میکنند. اعتبارنامه های RDP به خطر افتاده نیز به طور گسترده برای فروش در بازارهای وب تاریک در دسترس هستند.

در سال ۲۰۱۸، مرکز تجزیه و تحلیل و به اشتراک گذاری اطلاعات چند ایالتی (MS-ISAC) انواع باج افزارهای افزایش یافته ای را مشاهده کرد که به طور استراتژیک شبکه ها را از طریق پورت های RDP ناامن یا گذرواژه های بی رحمانه هدف قرار می دهند.

سپس باجافزار بهصورت دستی در سراسر شبکه در معرض خطر مستقر میشود و با تقاضای باج بالاتری همراه است.

توصیه ها:

ارزیابی نیاز به داشتن RDP، پورت ۳۳۸۹، باز بودن در سیستم ها و در صورت نیاز:

- هر سیستمی را با پورت RDP موجود پشت فایروال قرار دهید و از کاربران بخواهید از طریق فایروال وارد VPN شوند.

- فعال کردن رمزهای عبور قوی، احراز هویت چند عاملی و سیاستهای قفل حساب برای دفاع در برابر حملات brute-force.

- اتصالات لیست مجاز به هاست های مورد اعتماد خاص.

- در صورت امکان، ورودهای RDP را به حسابهای غیر سرپرست مجاز محدود کنید. لطفاً به اصل کمترین امتیاز پایبند باشید و اطمینان حاصل کنید که کاربران حداقل سطح دسترسی لازم برای انجام وظایف خود را دارند.

- تلاشهای ورود به سیستم RDP را برای فعالیت غیرعادی ثبت و بررسی کنید و این گزارشها را برای حداقل ۹۰ روز حفظ کنید. اطمینان حاصل کنید که فقط کاربران مجاز به این سرویس دسترسی دارند.

- اگر RDP مورد نیاز نیست، برای اطمینان از ایمن بودن پورت های RDP، بررسی های منظم انجام دهید.

- بررسی کنید که محیطهای ابری به بهترین شیوههای تعریفشده توسط ارائهدهنده خدمات ابری پایبند هستند. پس از تکمیل راهاندازی محیط ابری، مطمئن شوید که پورتهای RDP فعال نیستند مگر اینکه برای اهداف تجاری لازم باشد.

- بهروزرسانیهای خودکار مایکروسافت را فعال کنید تا مطمئن شوید که آخرین نسخه نرمافزار کلاینت و سرور اجرا میشود.

MS-ISAC کانونی برای پیشگیری، حفاظت، پاسخ و بازیابی تهدیدات سایبری برای دولتهای ایالتی، محلی، قبیلهای و سرزمینی (SLTT) کشور است. اطلاعات بیشتر در مورد این موضوع و کمک امنیت سایبری ۲۴×۷ در ۸۶۶-۷۸۷-۴۷۲۲، SOC@cisecurity.org موجود است. MS-ISAC به نظرات شما علاقه مند است – یک نظرسنجی بازخورد ناشناس در دسترس است.