اسکن تضمین شبکه

NetScan یک سیستم نظارت بر شبکه قدرتمند و منعطف است که اطلاعات را مستقیماً از صفحه کنترل و کاربر استخراج می کند و آن را در زمان واقعی قابل دسترسی می کند. علاوه بر قابلیتهای کامل و سرتاسری، NetScan نظارت مستمر در زمان واقعی ۱۰۰% تراکنشها را ارائه میکند و اطمینان میدهد که هیچ دادهای از بین نمیرود یا اطلاعاتی از دست نمیرود.

تمام تراکنشهای شبکه ضبط، پردازش، ادغام و ذخیره میشوند تا گزارشهای بیدرنگ یا تاریخی داشته باشند. بسیاری از ویژگی های مهم را برای هر اپراتور تلفن همراه ارائه می دهد.

زمان واقعی، ۲۴/۷، نظارت مستمر شبکه، پردازش، و تجزیه و تحلیل دیتاها.

پشتیبانی از شبکه های صوتی و دیتا ثابت و موبایل (از جمله GSM-R)، از SS7 تا LTE – همه در یک سیستم. پشتیبانی Shared-RAN (MOCN & MORAN)، از جمله جداسازی امن دادهها بین MNOهای درگیر.

به مجموعهای از KPIهای از پیش تعریفشده جمعآوریشده در هر سلول، پروژه، منطقه، BSC/RNC، شریک رومینگ و نوع پایانه دسترسی پیدا کنید.

تجزیه و تحلیل دقیق مشکلات مربوط به رادیو، از جمله. پوشش کامل Abis منحصر به فرد. ردیابی تماس در سراسر شبکه با رمزگشایی پیام به بیت.

و معماری باز آماده استقرار ویژگی های جدید (هشدار در زمان واقعی، سیستم مراقبت از مشترکین VIP، Gn، LTE).

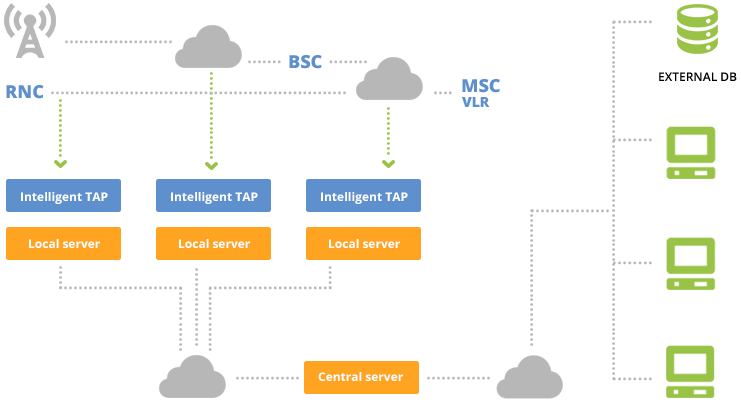

معماری سیستم

“معماری سیستم” بسیار پراکنده و مقیاس پذیر برای مقابله با بار زیاد.

سیگنالینگ شبکه از طریق TAP های هوشمند که سرورهای محلی را با داده های از پیش فیلتر شده تغذیه می کنند، نظارت می شود. pdu های ضبط شده برای محاسبه KPIها و همبستگی در سطوح مختلف رمزگشایی و پردازش می شوند. همبستگی چند رابط، از جمله HOهای بین BSC و بین سیستمی پشتیبانی می شود.

نشانگر وضعیت شبکه

صفحه وضعیت شبکه، مقادیر آماری را با رنگ هایی که نشان دهنده نقض آستانه های از پیش تعریف شده آمار است، تجسم می کند.

همه عناصر روی صفحه فعال هستند – با یک کلیک ماوس، می توان جزئیات آماری، تجزیه و تحلیل دقیق سلول، یا تراکنش های سیگنالینگ را مشاهده کرد.

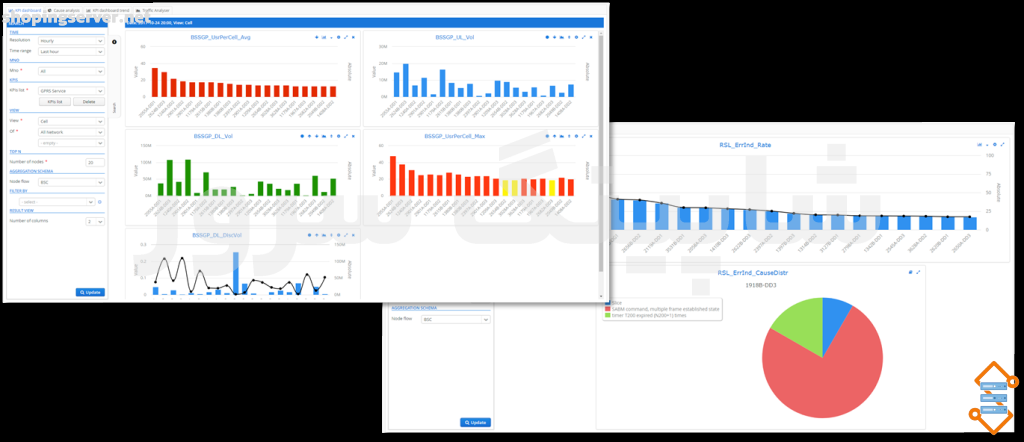

آمار

بیش از ۴۰۰ KPI برای همه پروتکل های مهم در رابط های RAN و Core محاسبه شده است. روزانه، ساعتی، ۱۵ دقیقه … تجمع در هر سلول، منطقه، خوشه، و غیره.

تجسم گرافیکی آمار واحد در بسیاری از زمینههای جغرافیایی و زمانی

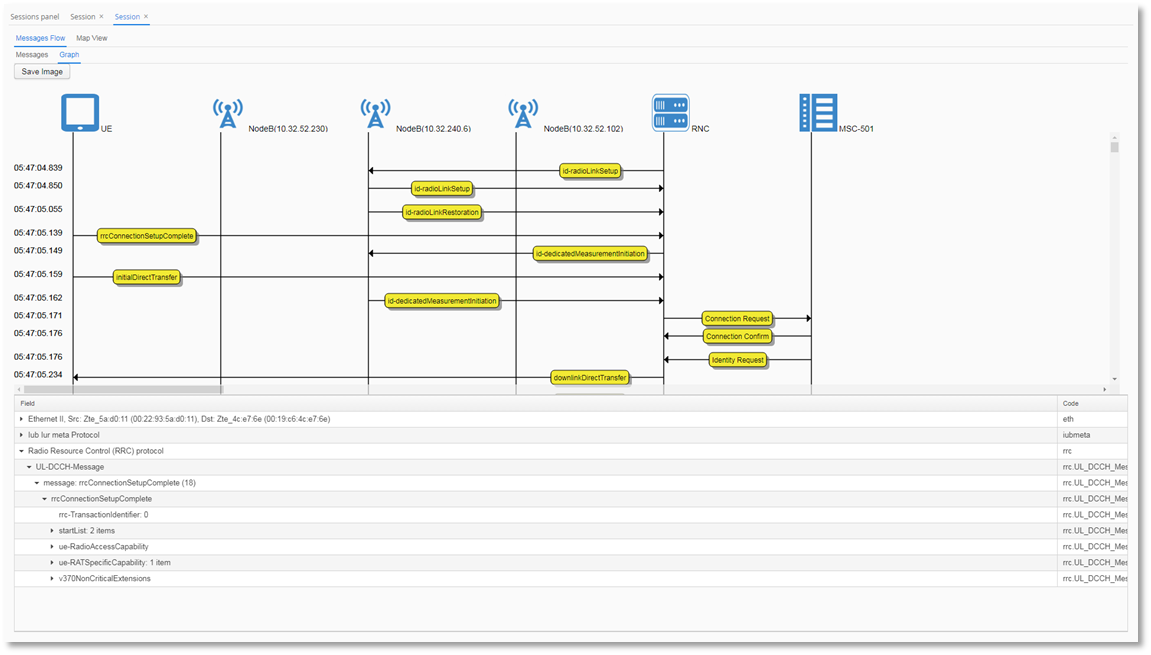

ردیابی تماس

تماس ها را می توان هم در قالب های جدولی و هم به صورت گرافیکی تجزیه و تحلیل کرد.

تماس ها را می توان بر اساس محلی سازی (region->project->BSC/RNC->cell)، ترمینال یا هویت کاربر (IMEI، IMSI، TMSI)، پارامترهای تراکنش انتخابی (علت خاتمه، نوع تراکنش و غیره) یا رویدادهای خاص مانند HO ناموفق.

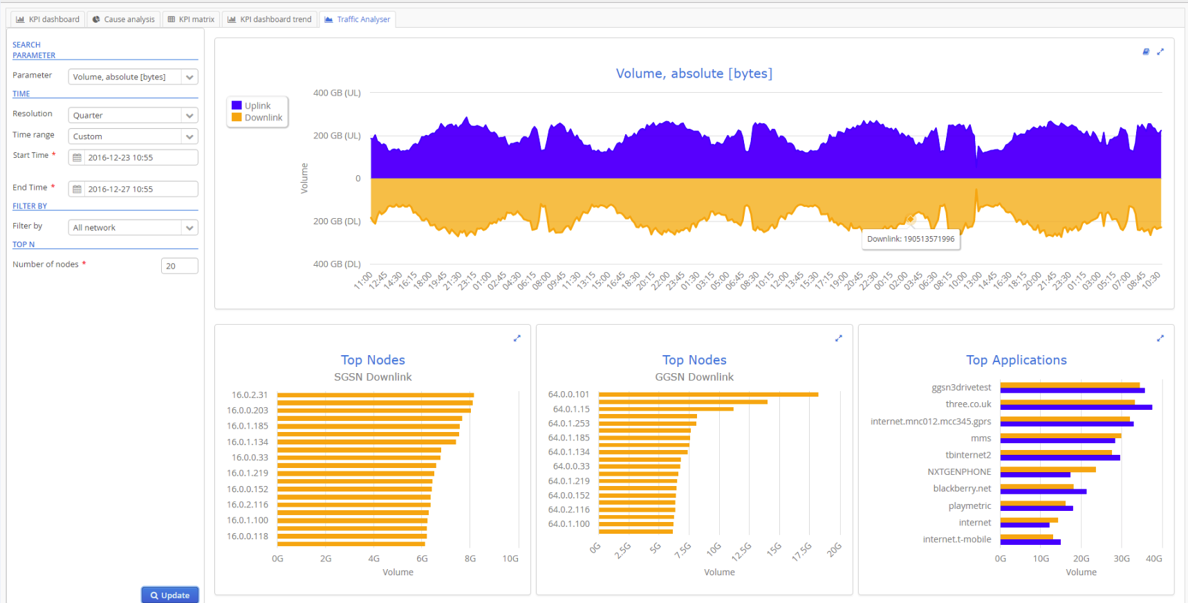

تجزیه و تحلیل ترافیک

با گذشت زمان، معیارهای ترافیک (حجم، بایت ها / بسته های ارسال شده و غیره) را تجسم کنید. توزیع ترافیک در هر گره را نشان می دهد. به صورت اختیاری، توزیع سرویس/پروتکل را نیز نمایش می دهد.

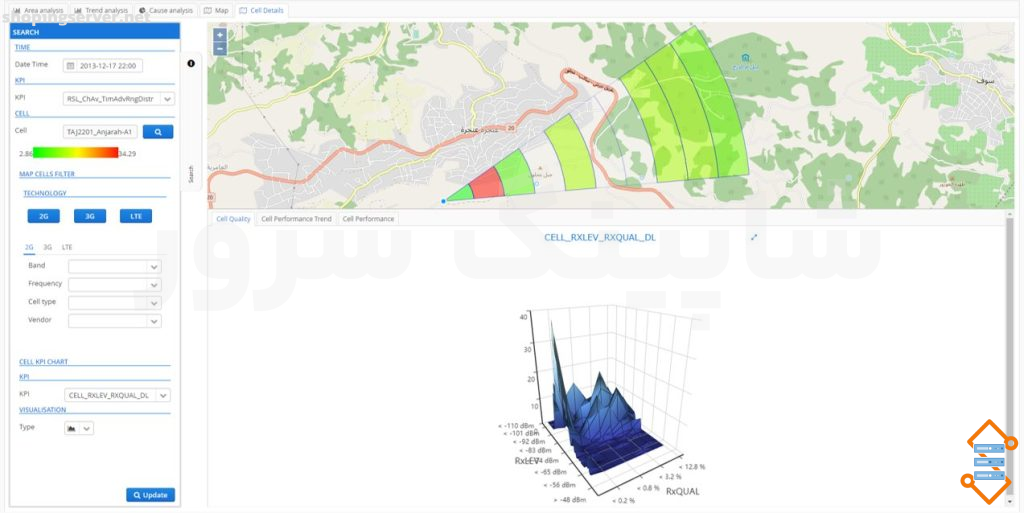

تجزیه و تحلیل سلولی

نمودارهای سه بعدی ارتباط بین اندازهگیریهای خاص گزارش شده در پیامهای MR برای سلول انتخابی و زمان را نشان میدهند.

Systemics-PAB یک شرکت پیشرو در خدمات معیار کیفیت تجربه است. ما همچنین عضو کاملاً فعال ETSI، مؤسسه استانداردهای مخابراتی اروپا هستیم.

دفتر مرکزی این شرکت در لهستان است و دفاتری در روسیه، آلمان، ایرلند، اتریش و اردن دارد. ما خدمات خود را به

اپراتورهای تلفن همراه در سطح جهان

مشتریان ما عمدتا اپراتورهای تلفن همراه، از جمله Vodafone، T-Mobile، Orange، و MTS هستند. ما همچنین

برای فروشندگان تجهیزات مانند نوکیا و هواوی و تنظیم کننده بازارهای مخابراتی کار کنید.

Systemics-PAB و NetScan بخشی از Systemics Group هستند که حسابرسی مستقل را ارائه می کنند

و خدمات بهینه سازی هدف ما کمک به اپراتورهای تلفن همراه برای بهبود کیفیت خدمات شبکه است. مشتری به ویژه از خدمات و سیستم نظارتی ما با چندین RAN قدردانی می کند.

فروشندگان تجهیزات

خدمات حسابرسی و بهینه سازی ما شامل موارد زیر است:

- تست های محک زدن درایو فعال و QoE داخلی

- نظارت و تجزیه و تحلیل E2E صدا، داده و ویدئو – از شبکه RAN تا IP Core

- آزمایش تجمع حامل/VoLTE

- تجزیه و تحلیل QoS و QoE کامل

- تحلیل بر رومینگ

- تشخیص و بهینه سازی MNO

- بررسی مشکلات کیفیت

- توسعه ابزارهای نرم افزاری

- مشاوره استراتژی شبکه

- ممیزی و آموزش در فن آوری های تلفن همراه (LTE-A/LTE/3G/2G).

اسکن شبکه رویهای برای شناسایی دستگاههای فعال در شبکه با استفاده از یک ویژگی یا ویژگیها در پروتکل شبکه برای سیگنال دهی به دستگاهها و منتظر پاسخ است. امروزه بیشتر اسکن شبکه در نظارت و مدیریت استفاده می شود، اما اسکن همچنین می تواند عناصر شبکه یا کاربران را برای حملات شناسایی کند.

ویژگی های خاص پروتکل مورد استفاده در اسکن به شبکه بستگی دارد. با این حال، برای شبکه های IP، اسکن معمولاً یک پیام ساده (به عنوان مثال یک پینگ) به هر آدرس IP ممکن در یک محدوده مشخص ارسال می کند. سپس در صورت دریافت پاسخ به پینگ، از پروتکل دیگری برای به دست آوردن اطلاعات روی دستگاه ها استفاده می کند.

هنگامی که توسط سیستم های نظارت و مدیریت استفاده می شود، اسکن برای شناسایی کاربران فعلی شبکه، تعیین وضعیت سیستم ها و دستگاه ها، و فهرستی از عناصر شبکه استفاده می شود. اغلب موجودی دستگاه ها با لیستی از دستگاه های مورد انتظار به عنوان یک معیار بهداشتی مقایسه می شود. همه اینها توابع مدیریت قانونی هستند و به طور معمول توسط مدیران شبکه استفاده می شوند.

اسکن مورد استفاده توسط مهاجمان به همان ابزارها و پروتکل هایی متکی است که اسکن نظارت/مدیریت. یک مهاجم معمولاً محدوده آدرس IP اختصاص داده شده به یک شرکت را با استفاده از سیستم نام دامنه (DNS) یا پروتکل WHOIS به دست می آورد. سپس آدرسهای موجود در آن محدوده آدرس اسکن میشوند و به دنبال سرورها، سیستمعاملهای آنها، معماری سیستم و سرویسهای در حال اجرا در هر کدام میگردند. سپس مهاجم می تواند تلاش کند تا سیستم ها و برنامه های هدف را نقض کند.

نت ها می توانند دو زیرشاخه دیگر را پردازش کنند که در ادامه به بررسی هر سه اسکن می پردازیم:

اسکن شبکه

این اسکن یک روش اساسی و ضروری برای تعیین مکان سیستم های فعال است. اسکن شبکه یا شبکه ها می تواند به هکر کمک کند تا یک طرح شبکه منطقی و یک نقشه راه اساسی را بدست آورد.

در مرحله اول، مرحله ردپای، داده هایی مانند DNS سازمان، سرورهای ایمیل و محدوده آدرس IP شناسایی می شوند.

مرحله اسکن، هکر جزئیات مربوط به آدرس های IP شناسایی شده، معماری، سیستم عامل ها و سرویس های در حال اجرا در هر سیستم را کشف می کند.

و این مرحله شمارش نتها، دادههایی مانند جداول مسیریابی، نامهای کاربری، گروههای شبکه و دادههای پروتکل مدیریت ساده شبکه (SNMP) جمعآوری میشوند.

اسکن پورت

همانطور که از نام آن پیداست، اسکن پورت فرآیندی است که برای یافتن پورت های فعال در شبکه استفاده می شود. یک اسکنر پورت درخواست های مشتری را به طیفی از پورت های شبکه هدف ارسال می کند و سپس جزئیات مربوط به پورت هایی را که پاسخ ها را ارسال می کنند ذخیره می کند.

این نوع اسکن عمیق تر از نت ها یا Network Scanning است و جزئیات را به وضوح نشان می دهد. به عنوان مثال، نشان می دهد که یک سیستم با آدرس IP 10.10.10.10 راه اندازی و در حال اجرا است و پورت ۸۰ (یک پورت محبوب برای ترافیک HTTP) باز است. بنابراین این دستگاه یک وب سرور است و یک هکر می تواند از این اطلاعات برای برنامه ریزی مرحله بعدی هک خود استفاده کند.

یافتن حفره های باز در میان ۶۵۵۳۵ پورت هر آدرس IP، فرصت های لازم را برای یک حمله قوی و موفق فراهم می کند.

البته این زیرشاخه توری خود انواع مختلفی دارد که پرکاربردترین آنها عبارتند از:

- اسکن TCP

- اسکن SYN

- اسکن UDP

- اسکن ACK

- اسکن پنجره

- اسکن FIN

- اسکن آسیب پذیری

یک قدم فراتر از اسکن پورت بروید و نه تنها پورت های باز و سیستم عامل ها و آسیب پذیری هایی که میزبان با آن مواجه است را شناسایی کنید. به عنوان مثال، اگر یک اسکنر پورت نشان دهد که میزبان ویندوز ۷ و یک سرویس خاص را اجرا می کند، یک اسکنر آسیب پذیری نیز آسیب پذیری های ناشی از سوء استفاده ها را شناسایی می کند.

این آسیب پذیری های کشف شده توسط شبکه ها می تواند ناشی از برنامه نویسی ضعیف و پیکربندی نادرست شبکه باشد.

از انواع اسکنرهای آسیب پذیر می توان به موارد زیر اشاره کرد:

Network Enumerator – یک برنامه کامپیوتری که برای جمع آوری اطلاعات در مورد کاربران و گروه هایی از سیستم ها در یک شبکه استفاده می شود. اسکنر آسیب پذیری شبکه – رویکردی که به طور مداوم آسیب پذیری های شبکه را اسکن می کند.

Web Application Security Scanner – برنامه ای است که با یک برنامه وب ارتباط برقرار می کند و آسیب پذیری های احتمالی برنامه یا معماری آن را شناسایی می کند.

Computer Worm – نوعی بدافزار کامپیوتری که برای شناسایی آسیبپذیریها استفاده میشود.

چگونه از اجرای نت اسکن توسط هکرها جلوگیری کنیم؟

هکرها از ابزارهای net can برای جستجوی شبکه برای کشف سطوح امنیتی سازمان ها استفاده می کنند و با شناسایی آسیب پذیری ها می توانند به درستی و در جایی حمله کنند. برای حذف این تهدیدات از شبکه خود باید اطلاعات به روز و کاربردی در نتسکن داشته باشید.

وجود نرم افزارهای امنیتی قدرتمند، ابزارهای اسکن پورت و هشدارهای امنیتی از نیازهای اولیه شبکه است. Netcat و Nmap ابزارهای ارزشمندی هستند که می توانید با شناسایی آسیب پذیری ها، سطوح امنیتی خود را افزایش دهید.

پرکاربردترین مکانیسمهای دفاعی شبکه در برابر شبکههای غیرمجاز میتوانند از یک فایروال قوی استفاده کنند.

فایروال می تواند از دسترسی غیرمجاز به شبکه خصوصی یک کسب و کار جلوگیری کند. فایروال ها می توانند پورت ها و وضعیت آنها را شناسایی کرده و اسکن های در حال اجرا را کنترل و خاموش کنند.

اکثر روترهای با کیفیت دارای فایروال داخلی هستند، اما نصب فایروال نرم افزاری روی دستگاه های متصل به اینترنت توصیه می شود. این نوع فایروال ها تهدیدات خارجی را شناسایی کرده و از هرگونه خطر حمله به پورت های پرخطر جلوگیری می کنند. این باعث میشود که آسیبپذیریهای شبکه در برابر مشکلات شبکههای ناشی از هکرها کمتر شود.

بسته بندی های TCP

بستهبندیهای TCP به مدیران انعطافپذیری بیشتری برای اجازه دسترسی یا مسدود کردن دسترسی غیرمجاز میدهند. ادمین ها این کار را بر اساس آدرس های IP و نام دامنه انجام می دهند.

کشف حفره ها در شبکه

قبل از اینکه هکر با شبکه هایی که می تواند حمله کند وارد عمل شود، پورت های باز، وضعیت شبکه و آسیب پذیری های سیستم را با انجام اسکن های لازم شناسایی کنید.

اسکن دوره ای شبکه به کشف نقاط ضعف آن کمک می کند. اگر بتوانید برنامههای آسیبپذیر، پورتهای باز و آسیبپذیر، برنامهنویسی ضعیف، پیکربندی نادرست شبکه و غیره را قبل از هکر شناسایی کنید، راه را برای هرگونه حمله نتاسکن مسدود خواهید کرد.

چند راه حل دیگر:

- بررسی فایل های روی سرور و شناسایی فایل های مشکوک و مخرب

- استفاده از ابزارهایی مانند CXS و Maldet برای جلوگیری از آپلود فایل های مخرب

- استفاده از ابزارهایی مانند Hardening برای بستن پورت ها و سرویس های باز