انتقال داده از طریق برقراری ارتباط بین چندین کامپیوتر یکی از مباحث مهم در هزاره سوم است که پیچیدگیها و مسائل مربوط به خود را دارد. هرگاه دو یا چند سیستم رایانهای بتوانند از طریق کابل چندرسانهای، کابل نوری و یا به صورت بیسیم اطلاعات را رد و بدل کنند، یک شبکه کامپیوتری ایجاد شده است. اما به وجود آوردن شبکه به همین سادگیها نیست و چندین بخش مختلف و بسیار حساس را شامل میشود. برای مثال؛ برای اتصالِ از راه دور میان سرور (Server) و کاربر، چندین پروتکل اینترنتی و شبکهای وجود دارند و در این پست قصد داریم شما را با چگونگی راه اندازی SSH در سیسکو آشنا کنیم.

پروتکل SSH یکی از شناخته شدهترین پروتکلهای شبکه است که از سال ۱۹۹۵ میلادی (معادل ۱۳۷۵ شمسی) توسعه یافته و امروزه به طور چشمگیری در شبکههای بیسیم (از راه دور) استفاده میشود. اساساچ در واقع از نظر امنیت با رمزگذاری کردن اطلاعات، تبادل آنها را تا حد قابل توجهی ایمن میسازد.

پروتکل SSH یا پوسته ایمن چیست

کلمه SSH از مخفف عبارت Secure Socket Shell یا Secure Shell یک پروتکل اینترنتی به معنی پوسته ایمن است که تبادل دادهها با استفاده از یک کانال امن را امکانپذیر میکند. SSH1 و SSH2 دو نسخه اصلی این پروتکل در ابتدا به روی سیستمهای یونیکس و لینوکس برای دسترسی پیدا کردن به حسابهای پوسته (Shell) ایجاد شد و جایگزین مناسبی برای تلنت و سایر پوستههای ارتباط از راه دور غیر مطمئن (ناامن) قلمداد میشود.

اساساچ یک روش نرمافزاری پراستفاده برای دستیابی به شبکه با بالاترین سطح امنیت طراحی شده است و دادههایی که از طرف رایانه به شبکه فرستاده میشوند، در ابتدا توسط پروتکل SSH رمزنگاری شده و زمانی که به مقصد میرسند به صورت خودکار دوباره رمزگشایی میشوند.

یکی از مزایای راه اندازی SSH این است که کاربر نهایی در پروسه کدگذاری و کدگشایی دخالت ندارند و تمامی مراحل به صورت نامرئی انجام خواهد گرفت. اما امنیت پروتکل SSH با استفاده از الگوریتمهای مدرن و پیچیده تضمین میشود و از اینرو در بسیاری از سیستمهای فوق حساس و حیاتی از آن استفاده میشود.

راه اندازی SSH در سیسکو

از سیسکو به عنوان بزرگترین و معتبرترین شرکت تولیدکننده تجهیزات شبکه و ارتباطات در عصر جدید نام برده میشود. این شرکت چند ملیتی که مقر آن در سیلیکون ولی (Silicon Valley) ایالت کالیفرنیا آمریکا است در طراحی، فروش و تولید سخت افزارهای مرتبط با شبکه و ارتباطات از راه دور فعالیت دارد. بنیانگذاران هولدینگ سیسکو از پیشگامان مفهوم شبکه محلی یا همان LAN برای اتصال کامپیوترها از طریق روترها هستند.

کاربران پس از پیکربندی (Configuration) روتر یا سوئیچ خود نیاز به ایجاد دسترسی از راه دور دارند تا در صورت نیاز برای پیکربندی مجدد یا عیبیابی به دستگاه متصل شوند. فرض کنید، چند سیستم یا Device را در سطح کلان – شهر، استان و حتی کشور – پیکربندی کردهاید و پس از آن باید به مشترکین خود خدمات پشتیبانی بدهید. اگر امکان دسترسی از راه دور به این دستگاهها را نداشته باشید، جهت دسترسی به آنها باید مسیر طولانی را طی کنید تا به مشکلات مشترکین خود رسیدگی کنید. برای راحت شدن پروسه پیکربندی و رفع عیب، سیسکو از پروتکل تلنت و اساساچ استفاده میکند که پروتکل SSH نسبت به Telnet امنیت بیشتری را ارائه میدهد.

برای اینکه با شبکه سیسکو به طور جامع آشنا شوید، پیشنهاد میکنیم در دورههای آموزشی این شبکه که لینک آن را در اختیارتان قرار میدهیم، شرکت کنید.

گام به گام با راه اندازی SSH در سیسکو

برای تنظیم روتر و سوئیچهای سیسکو به پروتکلهایی مثل تلنت احتیاج است. این پروتکل در گذشته بیشترین استفاه را داشته و به دلیل ارائه امنیت بیشتر SSH، استفاده از آن رو به کاهش است. در تلنت، یک فرد خارجی اجازه پیدا میکند که به اطلاعاتی که بین شبکه و دیوایس مدیر شبکه رد و بدل میشود دسترسی پیدا کند. تمامی دادهها در این پروتکل به وضوح قابل رویت هستند و حتی کلمه عبور و تنظیمات سوئیچ و روتر قابل شنود و کپی برداری میباشند.

با راه اندازی SSH در سیسکو مشکلِ رسوخ کردن افراد و دستگاههای غیرمجاز به طور کامل برطرف میشود چرا که تمامی اطلاعات به صورت کد بین سرور و کلاینت جابجا میشوند و تنظیمات سوئیچ نیز از طریق کلیدهای خصوصی (Private Keys) انجام میشوند.

قبل از راه اندازی SSH در سیسکو باید از نسخه iOS – سیستم عامل سوئیچ و روتر سیسکو – اطمینان حاصل کنید. سیستم عامل باید از Encryption پروتکل اساساچ پشتیبانی کند؛ اگر عبارت K9 در فایل iOS وجود داشته باشد، شما برای راه اندازی SSH در سیسکو هیچ مشکلی نخواهید داشت.

برای بررسی نسخه سیستم عامل مورد استفاده روتر و سوئیچ از دستور #Show Version استفاده میشود:

Press RETURN to get started. Router > enable Router#show version Cisco IOS Software, 1841 Software (C1841-ADVIPSERVICESK9-M), Version 12.4(15)T1, RELEASE SOFTWARE (fc2) Technical Support: http://www.cisco.com/techsupport Copyright (c) 1986-2007 by Cisco Systems, Inc.

برای تنظیم Hostname به روی روتر سیسکو هم باید مراحل زیر را طی کنید.

Press RETURN to get started. Router > enable Router#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Router(config)#hostname HamyarIt HamyarIT(config)#

در مرحله بعدی، برای تعیین نام دامین برای اتصالات SSHT، طی کردن مراحل ذیل الزامی است.

Press RETURN to get started. HamyarIT > enable HamyarIT#configure terminal Enter configuration commands, one per line. End with CNTL/Z. HamyarIT(config)#ip domain-name HamyarIT.com HamyarIT(config)#

تعیین آدرس آیپی برای دسترسی از راه دور روتر سیسکو

در این قسمت، اگر از روتر سیسکو استفاده میکنید، به یکی از پورتهای شبکه اترنت باید IP بدهید، اما اگر از سوئیچ استفاده میکنید ایجاد یک اینترفیس مجازی و دادن IP به آن الزامی است، چرا که سوئیچ یک دستگاه لایه دوایی میباشد و IP لایه سه است.

Press RETURN to get started. HamyarIT > enable HamyarIT#configure terminal Enter configuration commands, one per line. End with CNTL/Z. HamyarIT(config)#interface vlan 1 HamyarIT(config-if)#ip address 192.168.1.1 255.255.255.0 HamyarIT(config-if)#no shutdown HamyarIT(config-if)# %LINK-5-CHANGED: Interface Vlan1, changed state to up

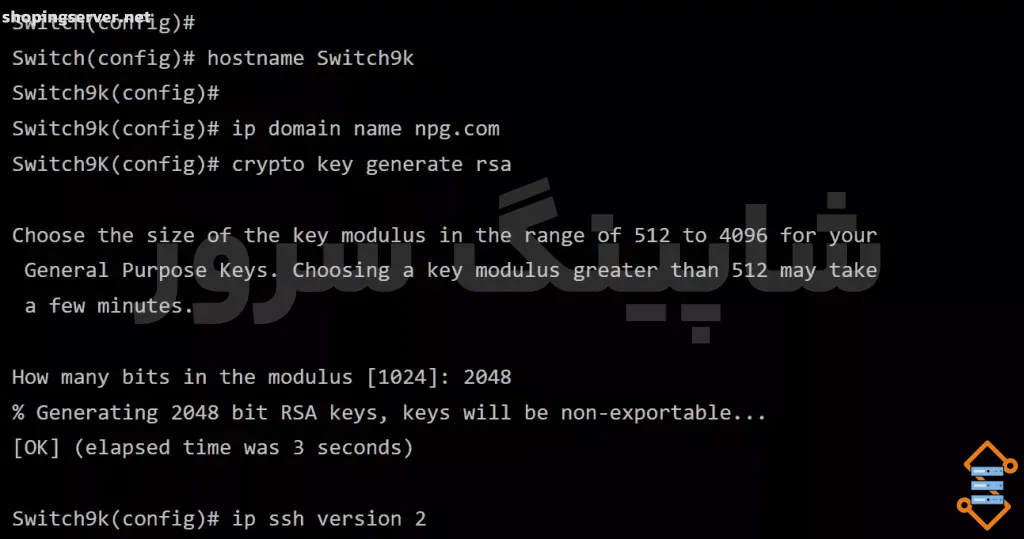

تعیین کلیدهای کریپتو برای رمزنگاری اطلاعات جهت راه اندازی SSH در سیسکو الزامی است؛ این پروتکل تمامی دادهها را قبل از ارسال رمزنگاری کرده و هنگامی که به دست کاربر میرسد دوباره رمزگشایی میکند. برای رمزنگاری، SSH نیاز به کلید دارد که به وسیله روتر یا سوئیچ شما تولید میشود.

طول کلید تولید شده به وسیله دستور Crypto Key Generate RSA میتواند از ۳۶۰ تا ۴۰۹۶ بیت متغیر باشد. توجه داشته باشید هرچه طول کلید بیشتر باشد، امنیت بالاتر میرود اما مدت زمان بارگذاری (Load) هم بیشتر خواهد شد. به صورت پیشفرض مقدار طول کلید شما ۵۱۲ بیت در نظر گرفته میشود:

Press RETURN to get started. HamyarIT > enable RootLan#configure terminal Enter configuration commands, one per line. End with CNTL/Z. HamyarIT(config)#crypto key generate rsa The name for the keys will be: HamyarIT.rootlan.com Choose the size of the key modulus in the range of 360 to 2048 for your General Purpose Keys. Choosing a key modulus greater than 512 may take a few minutes. How many bits in the modulus [512]: 1024 % Generating 1024 bit RSA keys, keys will be non-exportable…[OK] IT(config)#

تعریف کاربر و رمز عبور به صورت لوکال

برای راه اندازی SSH در سیسکو نیاز به ساختن اکانت کاربری دارید. برای این منظور باید از دستور Username در iOS سیسکو استفاده کنید.

Press RETURN to get started. HamyarIT > enable HamyarIT # configure terminal Enter configuration commands, one per line. End with CNTL/Z. IT (config) #username IT password cisco IT (config) #exit

لاین Virtual Teletype که به اختصار VTY نامیده میشود، پورتِ مجازی جهت ارتباطات مدیریتی روتر است و احراز هویت جهت اتصال را به پایگاه داده Local روتری که حساب کاربری را روی آن ساختید، ارجا میدهد. از دستور زیر میتوانید SSH و Telnet را به روی پورتهای VTY فعال کنید.

Press RETURN to get started. HamyarIT > enable HamyarIT #configure terminal Enter configuration commands, one per line. End with CNTL/Z. IT (config)# line vty 0 15 IT (config-line)# login local IT (config-line)# IT #

برای افزایش هرچه بیشتر امنیت، لازم است نسخه SSH به نسخه ۲ ارتقا داده شود. برای این کار میتوانید از دستور IP SSH Version 2 استفاده کنید.

Press RETURN to get started. HamyarIT > enable HamyarIT #configure terminal Enter configuration commands, one per line. End with CNTL/Z. IT (config)# ip ssh version 2 IT (config)#

در مرحله نهایی میتوانید از رایانه مورد نظر به روتر سیسکو کانفیگ شده خود توسط دستور زیر SSH بزنید. وارد محیط Command Prompt بشوید و ابتدا IP اختصاصی روتر را پینگ کنید. در صورت پینگ شدن موفق، با دستور زیر به روتر یا سوئیچ مورد نظر SSH میزنید.

PC > ssh -l IT 192.168.1.1 Open Password: cisco #

مدارک سیسکو در ۴ سطح کاردانی، کارشناسی، کارشناسی رشد و دکترا طبقه بندی میشوند. با شرکت کردن در دوره ICND1، شما به دنیای سیسکو وارد میشوید و میتوانید پلههای ترقی را یکی پس از دیگری پشت سر بگذارید. از مهمترین سرفصلهای این دوره میتوان به چند نمونه ذیل اشاره کرد:

- مقدمه سیسک سی سی ان ای

- بیان تفاوتهای بین Simulator و Emalutor

- چگونگی اتصال تجهیزات سیسکو به پورت کنسول

- بوت کردن تجهیزات سیسکو

- راه اندازی تلنت

- راه اندازی SSH

- بررسی و مقایسه سوئیچها و هابها

- راه اندازی سرویس DHCP

- آشنایی با استاندارد ACL

- آشنایی با داینامیک روتینگ پیاده سازی سناریو RiP

- چگونگی تهیه نسخه پشتیبان و ارتقا iOS

اما در دوره سیسکو ICDN 2، با مطالب و سرفصلهای جدیدتری روبهرو خواهید شد. این دوره که نزدیک به ۱۷ ساعت است، مطالب ذیل را شامل میشود:

- مروری بر دروس ICDN 1

- آشنایی با استیپی و سناریو آن

- معرفی Ether Channel همراه با پروژه

- چگونگی استک کردن سوئیچها (Switch Stack)

- آشنایی با پروتکل روتینگ (مسیریابی)

- معرفی پروتکل مسیریابی OSPF همراه با پروژه

- معرفی پروتکل مسیریابی EIGPR همراه با پروژه

- معرفی QOS و ابزارهای آن و همچنین AAA

- آشنایی با مفهوم مانیتورینگ با پروژه SPAN

- آشنایی کامل با تکنولوژی WAN و INTERNET به همراه پروتکل مسیریابی BGP

آیا گذراندن دوره +Network قبل از آموزش سیسکو الزامی است؟

فناوری اطلاعات (آیتی) دروازه جدیدی را برای پیشرفت افراد و جوامع امروزی باز کرده است. داشتن مهارت در برقراری ارتباط بین چند رایانه که به آن شبکه گفته میشود، یکی از مهمترین تخصصها در هزاره سوم است. از اینرو، داشتن مهارت کافی در پیاده سازی نتورک پلاس که به راه اندازی و اجرای شبکههای پایه میانجامد حائز اهمیت است. شبکههای کامپیوتری توانستهاند تبادل داده بین سازمانها را تسهیل ببخشند و مشکلات آنها را در این مورد رفع کنند.

اگر قصد دارید مفاهیم شبکه (اعم از انواع آن و تجهیزاتش) را به خوبی درک کنید، پیشنهاد میکنیم در دوره نتورک پلاس شرکت کنید. عمده مسائلی که در این دوره مطرح میشوند به شرح ذیل میباشند:

- آشنایی کامل با نصب، پیاده سازی و فناوری شبکه

- درک کاملی از ساختارهای LAN

- شناخت کامل منطق انتقال داده، محیط فیزیکی و ابزارهای ارتباطی شبکههای کامپیوتری

- کسب توانایی و دانش لازم جهت انجام روشهای عیب یابی و رفع عیب شبکههای کامپیوتری

- کسب توانایی انجام کار به عنوان تکنسین شبکههای کامپیوتری

نه تنها فارغ التحصیلان رشته کامپیوتر-نرم افزار که تمامی دانشجویان رشتههای کامپیوتر، شبکه، ارتباطات و IT میتوانند از مزایای این دوره آموزشی بسیار کاربردی بهرهمند شوند.

اهمیت پرداختن به مسائل امنیت شبکه قبل از راهاندازی آن

اگر بگوییم مسائل مربوط به امنیت شبکه از مباحث پیادهسازی آن مهمتر است، پر بیراه نگفتهایم. امنیت شبکه – Network Security – شامل تمامی مقررات و سیاستهای اتخاذ شده توسط مدیریت نتورک است و هدف آن چیزی به غیر از جلوگیری کردن از ورود غیرمجاز و ایجاد محدودیت در منابع قابل دسترس در شبکه نیست.

نفوذگران که آنها را با نام هکرها میشناسیم، از عدم آشنای کاربران و کارکنان سازمانها بهترین استفاده را میبرند و به هر ترفندی وارد شبکه میشوند و در نهایت باعث ایجاد اختلال و دستکاری شدن اطلاعات میشوند. هر چه رشد اینترنت و انتقال داده توسط این شبکه عظیم افزایش پیدا میکند، نیاز به داشتن نتورکی ایمن هم به مراتب بیشتر خواهد شد. به طور کلی امنیت شبکه جهت فراهم کردن بستری مناسب و حفاظت شده در برابر نفوذگران (یا همان هکرها) به کار گرفته میشود. برای برقراری کامل امنیت در شبکههای کامپیوتری، تکنسین شبکه باید در موارد ذیل خبره باشد:

- در شناخت انواع هک و روشهای مقابله آنها

- در آزمایش کردن شبکه به صورت عملی زیر بار حملات خرابکارانه

- شناخت کامل کریو کنترل برای حفاظت از شبکهها

- شناخت کامل امنیت شبکههای بیسیم (از راه دور)

روشهای معمول هک شدن در شبکه

به طور روزانه، هکرها به تعداد وسیعی از افراد با تعبیه کردن روشهای مختلف دستبرد میزنند. حجم اطلاعات به روی بستر اینترنت به قدری بالا رفته است که توجه نکردن به مسائل امنیتی میتواند ضربه مهلکی را به افراد، سازمانها و کسبوکارها وارد کند. برای ایجاد امنیت، شناخت مهمترین روشهای هک حائز اهمیت است.

یکی از متداولترین حملات اینترنتی که باعث سرقت رفتن اطلاعات مهم کاربران میشود، حمله فیشینگ (Phshing) است. فیشینگ در حقیقت یک نوع جعل محسوب میشود و افراد به جای اینکه در بستر مناسب اطلاعات خود را وارد کنند، به سمتی پیش میروند که هکرها در نظر گرفتهاند. از دیگر روشهای متداولی که هکرها برای دستبرد به اطلاعات کاربران در شبکه کامیپوتری استفاده میکنند، چند مورد را برایتان آوردهایم:

- هک شدن از طریق بچ فایلها (Batch File)

- هک شدن از طریق کیلاگرها (Keyloggers)

- هک شدن از طریق حملات فیشینگ

- هک شدن از طریق ساخت صفحات فیک (Fake)

- هک شدن از طریق ایمیلهای فیشینگ

آموزش جامع امنیت شبکه

برای فراهم آوردن بستری ایمن برای کاربران در شبکههای کامپیوتری، نیاز است تا تکنسین شبکه با انواع شبکه، اهداف شبکه، روشهای متداول هکرها برای حمله به نتورکها و مسائل دیگر مربوط به شبکه آشنا باشد. برای اینکه بتوانید – در بازار پررقابت امروزی – در حیطه امنیت شبکه مشغول به کار شوید، کسب دانش کافی و تجربه برای شما الزامی است. با شرکت کردن در دورههای مختلف به هر آنچه که در مورد امنیت شبکه نیاز دارید خواهید رسید.

دورههای آموزشیِ کاربردی شبکه کامپیوتری را یاد بگیرید!

همانطورکه در این مطلب هم بارها اشاره کردیم، استفاده از انواع شبکههای کامپیوتری در هزاره سوم به دلیل مزیتهایی که در اختیار کاربر و مدیران قرار میدهند، گسترده شده است، ۸ نوع شبکه رایانهای از نظر وسعت وجود دارند که راه اندازی هر یک از آنها دانش مخصوص به خود را میطلبد.

آینده شغلی متخصصان شبکه و اهمیت بهروز ماندن

با توجه به گسترش روزافزون زیرساختهای دیجیتال، نیاز به متخصصان شبکه روزبهروز بیشتر احساس میشود. هر سازمانی – از یک شرکت نوپا تا سازمانهای بزرگ دولتی و بینالمللی – برای مدیریت دادهها، امنیت اطلاعات، و تضمین دسترسی پیوسته به منابع، به کارشناسان شبکه نیاز دارد. بنابراین، افرادی که در این حوزه مهارت کافی دارند، از بازار کار بسیار مناسبی بهرهمند خواهند شد.

متخصصانی که در حوزه شبکه فعالیت میکنند، میتوانند در جایگاههایی مانند موارد زیر مشغول به کار شوند:

تکنسین شبکه (Network Technician)

مدیر شبکه (Network Administrator)

مهندس امنیت شبکه (Network Security Engineer)

کارشناس دیتاسنتر و سرور

مهندس طراحی و پیادهسازی شبکههای گسترده (WAN Designer)

مهارتهای مکمل برای موفقیت بیشتر در حوزه شبکه

برای موفقیت در حوزه شبکه، تنها تسلط بر مفاهیم پایهای و اخذ گواهینامههای معتبر کافی نیست. باید خود را به مجموعهای از مهارتهای مکمل نیز مجهز کنید. از جمله این مهارتها:

آشنایی با سیستمعاملهای مختلف (مانند Linux و Windows Server)

درک عمیق از مفاهیم مجازیسازی و آشنایی با نرمافزارهایی چون VMware و Hyper-V

توانایی اسکریپتنویسی با زبانهایی مانند Python یا PowerShell جهت اتوماسیون وظایف شبکه

تسلط بر ابزارهای مانیتورینگ شبکه مانند Wireshark، SolarWinds، PRTG

مهارتهای نرم (Soft Skills) مثل توانایی حل مسئله، کار تیمی و مدیریت پروژه

گواهینامههای بینالمللی و مسیر حرفهای رشد

گذراندن دورههای رسمی و اخذ گواهینامههای معتبر بینالمللی از جمله راههایی است که میتواند به افزایش اعتبار حرفهای شما کمک کند. برخی از مهمترین مدارک در این زمینه عبارتند از:

CompTIA Network+

Cisco CCNA / CCNP / CCIE

Microsoft Certified: Azure Network Engineer Associate

Certified Information Systems Security Professional (CISSP)

Juniper Networks Certification Program (JNCP)

این مدارک، نه تنها دانش فنی شما را تأیید میکنند بلکه فرصتهای شغلی بهتر با درآمد بالاتر را نیز در اختیار شما قرار میدهند.

جمع بندی

امروزه شبکههای کامپیوتری به بخش جدانشدنی از زیرساختهای اطلاعاتی و عملیاتی سازمانها تبدیل شدهاند. بدون وجود شبکههای پایدار و امن، عملاً هیچ کسبوکاری قادر به ادامه حیات نخواهد بود. از اینرو، متخصصان شبکه باید همواره در حال یادگیری، بهروزرسانی مهارتها و کسب تجربه عملی باشند. شرکت در دورههای آموزشی معتبر، اخذ گواهینامههای فنی و آشنایی با ابزارهای نوین دنیای شبکه، مسیر را برای یک آینده شغلی موفق هموار میسازد.