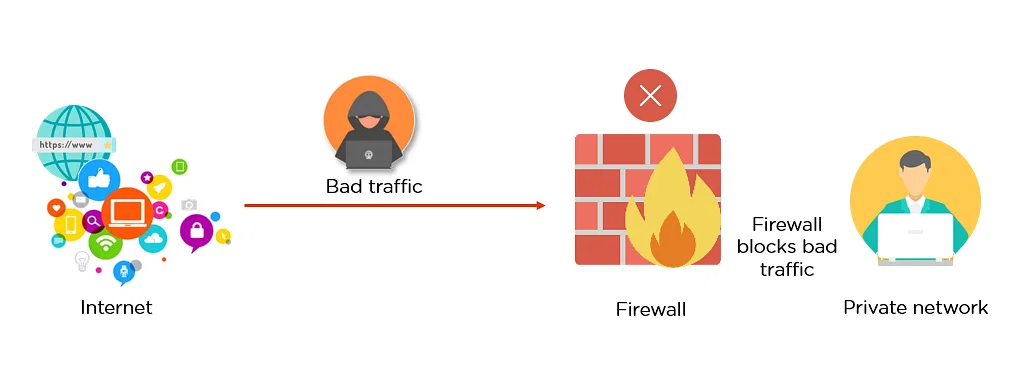

فایروال ها از شبکه ها در برابر دسترسی های غیرمجاز و تهدیدات مبتنی بر شبکه محافظت می کنند. آنها معمولاً در شبکه های سازمانی و خانگی برای محافظت در برابر تهدیدات مبتنی بر اینترنت استفاده می شوند.

مفهوم فایروال ها به دهه ۱۹۸۰ برمی گردد و اولین فایروال در اواخر دهه ۱۹۸۰ توسط مهندسان شرکت Digital Equipment (DEC) توسعه یافت.

اولین فایروال ها فایروال های Packet-Filtering بودند که آدرس های منبع و مقصد بسته های شبکه را بررسی می کردند و ترافیک را بر اساس قوانین از پیش تعریف شده مجاز یا مسدود می کردند. با گذشت زمان، فایروالها پیچیدهتر شدند و فناوریهای جدیدتر، مانند Stateful Inspection و فیلتر در سطح برنامه، برای تأمین امنیت شبکه پیشرفتهتر توسعه یافتند.

امروزه فایروال ها جزء ضروری امنیت شبکه هستند و از آنها برای محافظت از شبکه ها در برابر طیف وسیعی از تهدیدات از جمله بدافزارها، حملات فیشینگ و نقض داده ها استفاده می شود. آنها به طور گسترده در محیط های سازمانی، شبکه های داخلی و محیط های کسب و کار کوچک استفاده می شوند. به این ترتیب، لایه ای از محافظت در برابر دسترسی های غیرمجاز و سرقت داده ها فراهم می کنند.

در قسمت ۱ انواعی از فایروال را معرفی کردیم و ویژگی ها و محدودیت های آنها را توضیح دادیم. در اینجا انواع بیشتری را به شما معرفی کرده و به توصیف ویژگی هایشان می پردازیم.

فایروال های پروکسی (Proxy)

فایروال های پروکسی نوعی فایروال هستند که به عنوان واسطه بین کلاینت و سرور عمل می کنند. آنها می توانند برای محافظت در برابر حملاتی که از آسیب پذیری ها در پروتکل های شبکه سوء استفاده می کنند، بکار روند. همچنین، می توانند ترافیک شبکه را قبل از انتقال آن به مشتری یا سرور بررسی و اصلاح کنند. علاوه بر این، می توانند با پنهان کردن آدرس IP آنها از سرورهایی که با آنها در ارتباط هستند، ناشناس بودن را برای مشتریان فراهم کنند.

فایروال های پروکسی ترافیک بین کلاینت ها و سرورها را رهگیری کرده و آن را به مقصد مناسب ارسال می کنند. در حین انجام این کار، آنها می توانند محتویات ترافیک را بررسی کرده و سیاست های امنیتی مانند مسدود کردن ترافیک حاوی کلمات کلیدی یا الگوهای خاص را اعمال کنند. آنها همچنین می توانند ترافیک را تغییر دهند، مانند تغییر آدرس IP.

در ادامه به معرفی چند نمونه از فایروال های پروکسی می پردازیم:

۱- Squid Proxy

Squid Proxy یک سرور پروکسی منبع باز است که معمولاً برای ذخیره سازی و فیلتر کردن ترافیک وب استفاده می شود. می توان آن را برای ارائه طیف وسیعی از ویژگی های امنیتی، از جمله فیلتر محتوا، کنترل دسترسی و رمزگذاری SSL/TLS پیکربندی کرد.

۲- Blue Coat Proxy

Blue Coat Proxy یک فایروال پروکسی مبتنی بر سخت افزار است که امنیت شبکه پیشرفته را برای محیط های سازمانی فراهم می کند. طیف وسیعی از ویژگی های امنیتی از جمله فیلتر محتوا، مدیریت ترافیک لایه برنامه و رمزگشایی SSL/TLS را ارائه می دهد.

۳- پروکسی Zscaler

Zscaler Proxy یک فایروال پروکسی مبتنی بر ابر است که امنیت شبکه پیشرفته ای را برای محیط های مبتنی بر ابر فراهم می کند. طیف وسیعی از ویژگی های امنیتی از جمله فیلتر کردن محتوا، جلوگیری از از دست دادن داده ها و احراز هویت کاربر را ارائه می دهد.

فایروال های پروکسی با رهگیری و اصلاح ترافیک شبکه و ایجاد ناشناس بودن برای مشتریان، امنیت شبکه پیشرفته تری را نسبت به انواع دیگر فایروال ها فراهم می کنند. این به فایروال های پروکسی اجازه می دهد تا محافظت جامع تری در برابر تهدیدات مبتنی بر شبکه، مانند حملات DoS و تلاش برای اسکن پورت، ارائه دهند. با این حال، فایروالهای پراکسی همچنان میتوانند محدودیتهایی داشته باشند، مانند ناتوانی در شناسایی تهدیدهای پیشرفتهتر، مانند حملات روز صفر یا بدافزارهای پنهان در ترافیک قانونی.

به طور کلی، فایروال های پروکسی جزء مهمی از امنیت شبکه هستند، به ویژه برای محیط هایی که به شدت به برنامه های کاربردی وب و سرویس های مبتنی بر ابر متکی هستند. مهم است که به طور منظم قوانین فایروال را بررسی و به روز کنید تا اطمینان حاصل شود که آنها محافظت کافی در برابر تهدیدات شناخته شده را ارائه می دهند و فایروال به گونه ای پیکربندی شده است که امنیت بهینه را برای نیازهای خاص شبکه فراهم کند.

محدودیت های فایروال های پروکسی

در حالی که فایروالهای پروکسی نسبت به انواع دیگر فایروالها پیشرفتهتر هستند، اما همچنان محدودیتهایی دارند که باید هنگام اجرای اقدامات امنیتی شبکه در نظر گرفته شوند. در اینجا برخی از محدودیت های فایروال های پروکسی وجود دارد:

۱- ناتوانی در شناسایی تهدیدات پیشرفته

فایروال های پروکسی فقط می توانند ترافیک شبکه را بازرسی و اصلاح کنند و سیاست های امنیتی خاصی را اعمال کنند. آنها نمی توانند تهدیدات مربوط به بدافزارهای پنهان در ترافیک قانونی را شناسایی کنند.

۲- مقیاس پذیری محدود

فایروالهای پروکسی میتوانند توسط حجم بالای ترافیک کارایی خود را از دست بدهند. چنین شرایطی مهاجمان را قادر میسازد که دیوار آتش را دور بزنند.

۳- پیچیدگی

فایروال های پروکسی می توانند برای پیکربندی پیچیده باشند و نیاز به درک کامل برنامه های محافظت شده و سیاست های امنیتی اعمال شده دارند.

۴- پشتیبانی از پروتکل محدود

فایروال های پروکسی برای محافظت از برنامه های خاص طراحی شده اند. و ممکن است از همه پروتکل های مورد استفاده برنامه ها پشتیبانی نکنند.

به طور کلی، فایروال های پروکسی در بسیاری از موقعیت ها مؤثر هستند و معمولاً با سایر اقدامات امنیتی برای تأمین امنیت شبکه جامع استفاده می شوند. با این حال، محدودیت های فایروال های پروکسی باید در هنگام اجرای اقدامات امنیتی شبکه در نظر گرفته شود. علاوه بر این، مهم است که به طور منظم قوانین فایروال را بررسی و به روز کنید تا اطمینان حاصل شود که آنها محافظت کافی در برابر تهدیدات شناخته شده را ارائه می دهند.

فایروال های نسل بعدی (Next Generation)

NGFW ها با بررسی ترافیک شبکه در لایه کاربردی مدل OSI کار می کنند. همچنین، می توانند محتویات ترافیک شبکه را بازرسی کنند و سیاست های امنیتی را اعمال کنند. علاوه بر این، می توانند ترافیک را بر اساس برنامه خاص مورد استفاده مسدود کنند و در برابر حملات خاص برنامه مانند تزریق SQL و اسکریپت بین سایتی (XSS) محافظت نمایند.

در ادامه چند نمونه از فایروال های نسل بعدی را می آوریم:

۱- فایروال Palo Alto Networks

فایروال Palo Alto Networks یک NGFW مبتنی بر سخت افزار است که برای ارائه امنیت شبکه پیشرفته برای محیط های سازمانی طراحی شده است. طیف وسیعی از ویژگی های امنیتی از جمله آگاهی از برنامه، جلوگیری از نفوذ و رمزگشایی SSL/TLS را ارائه می دهد.

۲- فایروال Fortinet

فایروال Fortinet یک NGFW مبتنی بر سخت افزار است که برای ارائه امنیت شبکه پیشرفته برای محیط های سازمانی طراحی شده است. طیف وسیعی از ویژگی های امنیتی از جمله آگاهی از برنامه، جلوگیری از نفوذ و رمزگشایی SSL/TLS را ارائه می دهد.

۳- Cisco Firepower

Cisco Firepower یک NGFW مبتنی بر سخت افزار است که برای ارائه امنیت شبکه پیشرفته برای محیط های سازمانی طراحی شده است. طیف وسیعی از ویژگی های امنیتی از جمله آگاهی از برنامه، جلوگیری از نفوذ و رمزگشایی SSL/TLS را ارائه می دهد.

NGFW ها امنیت شبکه پیشرفته تری را نسبت به فایروال های سنتی با ترکیب قابلیت های فایروال سنتی با ویژگی های امنیتی پیشرفته مانند جلوگیری از نفوذ، آگاهی از برنامه ها و بازرسی بسته های عمیق فراهم می کنند. این به NGFW ها اجازه می دهد تا محافظت جامع تری در برابر تهدیدات مبتنی بر شبکه، مانند حملات DoS، تلاش های اسکن پورت، و حملات خاص برنامه ارائه دهند.

با این حال، NGFW ها همچنان می توانند محدودیت هایی داشته باشند، مانند ناتوانی در شناسایی تهدیدات پیشرفته تر، مانند حملات روز صفر یا بدافزارهای پنهان در ترافیک قانونی. علاوه بر این، NGFW ها می توانند برای پیکربندی پیچیده باشند و به دلیل نیاز به بازرسی و تجزیه و تحلیل ترافیک شبکه، می توانند تاخیر و سربار عملکرد اضافی را معرفی کنند.

محدودیت های NGFWs

در حالی که فایروالهای نسل بعدی (NGFW) از فایروالهای سنتی پیشرفتهتر هستند، اما همچنان محدودیتهایی دارند که میتواند بر اثربخشی آنها تأثیر بگذارد. در اینجا برخی از محدودیتهای NGFW وجود دارد که میتواند بر اثربخشی آنها تأثیر بگذارد:

۱- ناتوانی در شناسایی تهدیدات پیشرفته

آنها فقط می توانند ترافیک شبکه را بررسی و تجزیه و تحلیل کنند و سیاست های امنیتی خاصی را اعمال کنند. به این معنی که نمی توانند تهدیدات پیشرفته تری مانند بدافزارهای پنهان در ترافیک قانونی را شناسایی کنند.

۲- مقیاس پذیری محدود

NGFW ها می توانند توسط حجم بالای ترافیک تحت تاثیر قرار گیرند، که منجر به کاهش عملکردشان می شود.

۳- پیچیدگی

آنها می توانند برای پیکربندی پیچیده باشند. در واقع، نیاز به درک کامل برنامه های محافظت شده و سیاست های امنیتی در حال اجرا دارند.

۵- پشتیبانی از پروتکل محدود

آنها برای محافظت از برنامه های خاص طراحی شده اند و ممکن است از همه پروتکل های مورد استفاده برنامه ها پشتیبانی نکنند.

۶- هزینه

NGFWها میتوانند گرانتر از انواع دیگر فایروالها باشند. بهویژه وقتی هزینه سختافزار و مجوز در نظر گرفته میشود.

محدودیت های NGFW ها باید هنگام اجرای اقدامات امنیتی شبکه در نظر گرفته شوند. علاوه بر این، مهم است که به طور منظم قوانین فایروال را بررسی و به روز کنید تا اطمینان حاصل کنید که آنها محافظت کافی در برابر تهدیدات شناخته شده را ارائه می دهند. همچنین مهم است که اطمینان حاصل شود که NGFW ها به درستی پیکربندی و مدیریت می شوند تا از امنیت و عملکرد مطلوب اطمینان حاصل شود. در نهایت، سازمان ها باید مقرون به صرفه بودن NGFW ها را در مقایسه با راه حل های امنیتی دیگر در نظر بگیرند و مطمئن شوند که بهترین بازده سرمایه گذاری خود را در امنیت شبکه دریافت می کنند.

کلام آخر

به طور کلی، فایروال ها جزء مهمی از امنیت شبکه هستند و می توانند در برابر آسیب پذیری ها و تهدیدات مختلف محافظت کنند. با این حال، ذکر این نکته ضروری است که فایروال ها راه حل جامعی برای امنیت شبکه نیستند و باید با سایر اقدامات امنیتی مانند نرم افزار آنتی ویروس، سیستم های تشخیص نفوذ و مکانیسم های احراز هویت کاربر ترکیب شوند.